Proteção completa para estações de trabalho, servidores e dispositivos móveis

Tecnologias de ponta para a defesa contra ransomware, exploits, etc.

Administração central e fácil dos clientes

The ECSO quality label: "Cybersecurity Made in Europe

G DATA is one of the first security companies to be awarded the "Cybersecurity Made in Europe" label by the European Cyber Security Organisation (ECSO). This means that we fully meet the following criteria:

- the company's headquarters are located in Europe

- the majority of the employees are employed in Europe

- the main market is Europe

- compliance with the 12 basic security requirements, which ENISA has defined as indispensable for secure products and services in the field of information and communication technologies: download.

Soluções integradas para proteger seus dispositivos finais

As áreas mais sensíveis dos seus sistemas são as estações de trabalho dos seus funcionários, onde anexos são abertos, senhas são inseridas e dados sensíveis são processados. Além disso, há os servidores que fazem conexões por toda a rede, e smartphones que entram e saem com os seus funcionários todos os dias. É justamente nesses pontos que nossas soluções de Endpoint Security protegem os ativos da sua empresa.

Defesa contra ciberataques

Proteção contra malware

Comunicação segura por e-mail

Policy Management

Gateway Security

As tecnologias da nossa segurança de endpoints

Encontrar hackers criminosos mais rapidamente

Nossa tecnologia proprietária DeepRay® defende eficazmente sua empresa contra a ameaça de malware disfarçado utilizando inteligência artificial e aprendizagem de máquina.

Processos maliciosos interrompidos com precisão absoluta.

O BEAST protege você ainda melhor contra malware anteriormente desconhecido. Nosso software captura todo o comportamento do sistema e bloqueia processos maliciosos antes que eles causem danos, sem prejudicar o desempenho do seu sistema.

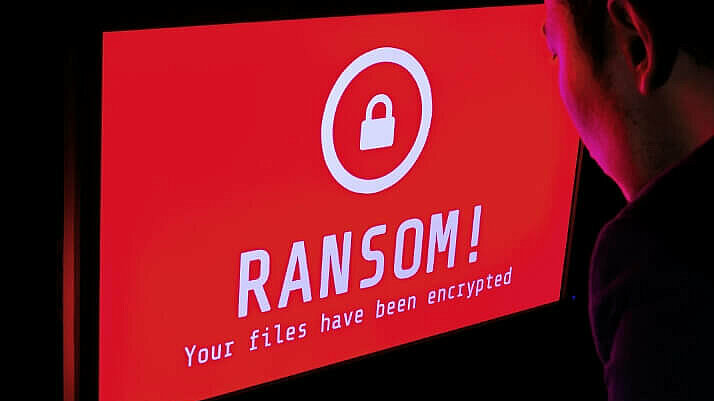

Proteção confiável contra cavalos de Troia de extorsão

Se ransomware infecta a rede de uma empresa, ele pode causar milhões de dólares em danos em um curto espaço de tempo. Nosso módulo especial anti-ransomware protege você contra criminosos que encriptam seus dados e os tomam como reféns.

Inovador, rápido e sem fazer concessões.

Dois motores que se complementam perfeitamente asseguram a máxima proteção dos seus sistemas o tempo todo. Seus funcionários nem notam; eles podem se concentrar no seu trabalho sem serem perturbados.

Lacunas de segurança não descobertas não são problema para você.

Erros de software ainda não corrigidos representam um alto risco para a segurança dos seus dados. Com nossa G DATA Exploit Protection, você fica protegido contra isso: ela impede que criminosos explorem lacunas de segurança desconhecidas ou ainda não descobertas.

Qual solução é a certa para sua empresa?

Antivirus Business

Segurança para todos os endpoints

Tecnologias de proteção da próxima geração

Administração central

Mobile Device Management

Módulos adicionais opcionais

Client Security Business

Segurança para todos os endpoints

Tecnologias de proteção da próxima geração

Administração central

Mobile Device Management

Anti-Spam

Firewall

Módulos adicionais opcionais

Endpoint Protection Business

Segurança para todos os endpoints

Tecnologias de proteção da próxima geração

Administração central

Mobile Device Management

Anti-Spam

Firewall

Policy Manager

Módulos adicionais opcionais

Economize recursos – terceirize a segurança de TI

Managed Endpoint Security

Terceirize a sua segurança de TI e aproveite todas as funções das nossas soluções de proteção de endpoints. Seu parceiro G DATA assumirá todas as tarefas que surgirem para você, desde o lançamento do software antivírus até a configuração do firewall – no local ou na nuvem, conforme desejado.

Suporte 24 horas por dia, 7 dias por semana

O serviço e suporte estão localizados em Bochum, bem ao lado do desenvolvimento de software. Nossos especialistas estão disponíveis para você a qualquer momento por telefone ou e-mail, 24 horas por dia, 365 dias por ano.